原创 还有头发 网络工程师李亿万

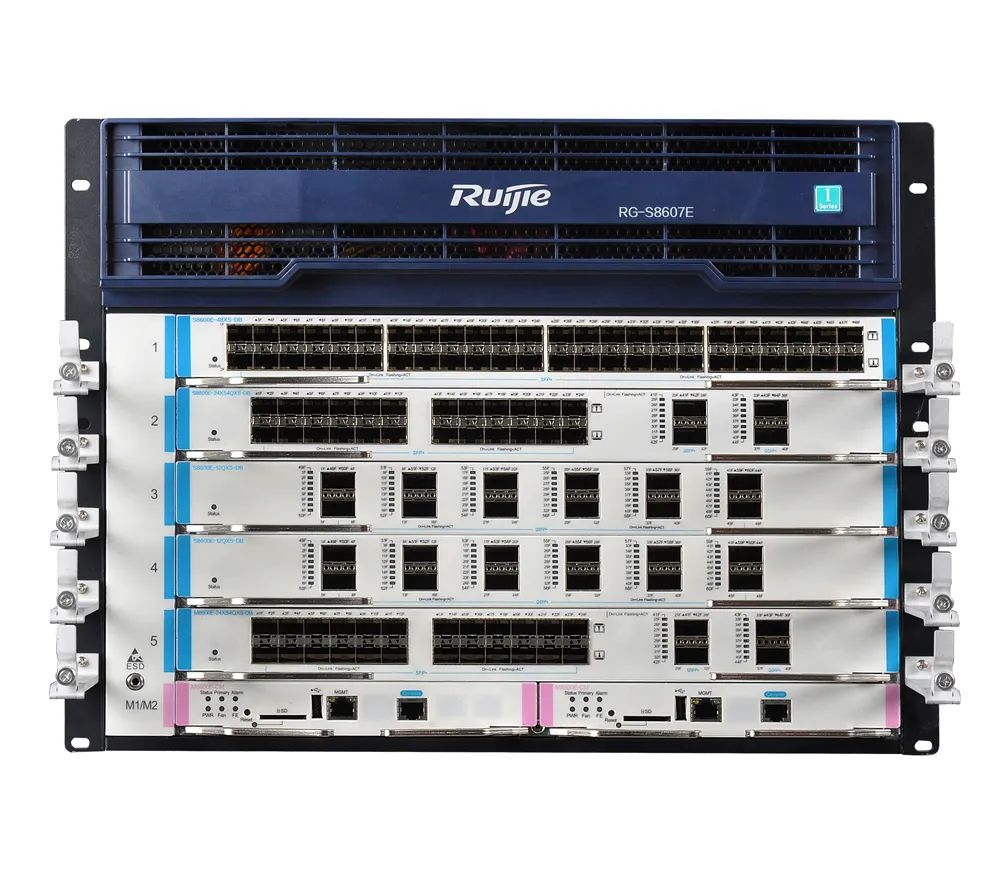

什麼是核心交換器?

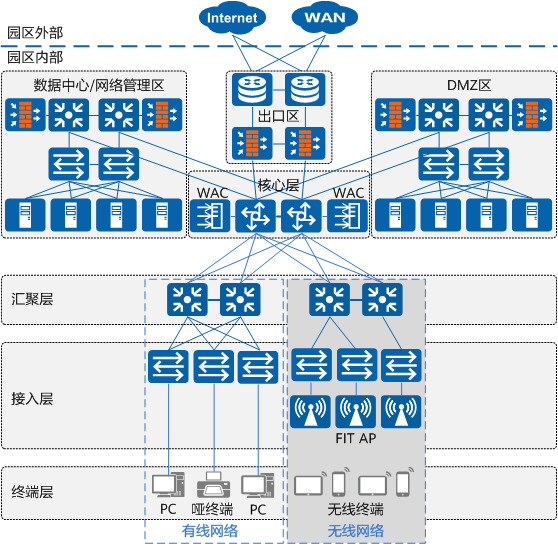

核心交換機,顧名思義,是整個網路的「心臟」。它位於網路的核心層,負責連接多個匯聚層交換機,以實現不同網路區域之間的通訊。簡單來說,核心交換機就像是一座繁忙的交通樞紐,承載著大量的資料流量,並負責將這些流量有效率地轉送到目的地。

核心交換器與其他交換器的差異•

• 位置不同: 核心交換器位於網路的核心層,而接取交換器位於網路邊緣,匯聚交換器則位於核心層與存取層之間。

• 功能不同: 核心交換器主要負責資料轉發,處理大流量,提供高可靠性;而接入交換器主要負責用戶接入,匯聚交換機則負責流量匯聚和VLAN劃分。

• 效能不同: 核心交換器通常具有更高的效能指標,例如更大的交換容量、更快的轉送速率和更低的延遲。核心交換器的功能

• 資料轉送: 核心交換器負責將資料包從來源設備轉送至目的設備,是網路資料傳輸的核心。

• 網路互連: 核心交換機連接多個匯聚層交換機,實現不同網路區域之間的互聯。

• 負載平衡: 核心交換器可對資料流量進行負載平衡,並提高網路的可靠性和可用性。

• QoS: 核心交換器可提供QoS(服務品質)功能,確保關鍵業務的優先順序。

核心交換器的特點

• 高效能: 核心交換器具有高頻寬、低延遲、高可靠性的特性。

• 大容量: 核心交換器可以支援大量的連接埠和使用者。

• 高可用性: 核心交換器通常採用冗餘設計,確保網路的連續性。

• 可擴充性: 核心交換器可依據網路規模的成長進行擴充。

如何選擇核心交換器

• 網路規模: 依據網路規模和使用者數量選擇適當的交換器。

• 效能要求: 依網路流量及延遲的要求選擇適當的交換器。

• 功能需求: 依據對QoS、安全等功能的需求選擇適當的交換器。

• 預算: 依預算選擇合適的交換器。

網路工程師在核心交換器方面常遇到的挑戰

1. 高並發流量處理:

• 挑戰: 核心交換器需要處理大量的並發流量,尤其是在高峰期,如何保證封包的快速轉送和低延遲是一個龐大的挑戰。

• 解決方案: 選擇具備高效能的交換晶片、最佳化路由協定、合理設定介面頻寬、引入流量工程等。

2. 網路故障診斷與定位:• 挑戰: 核心交換機一旦故障,會對整個網路造成嚴重影響。如何快速且準確地定位故障並進行修復是一個難題。

• 解決方案: 建立完善的監控體系,使用網路分析工具,配置告警,並定期進行演練。

3. 網路安全威脅:

• 挑戰: 核心交換器作為網路的“心臟”,是駭客攻擊的重點目標。如何保護核心交換器免受攻擊是一個嚴峻的挑戰。

• 解決方案: 設定存取控制清單(ACL)、啟用安全功能(如連接埠安全性、STP BPDU保護)、定期更新軟體和修補程式。

4. 網路擴充性:

• 挑戰: 隨著業務的成長,網路規模不斷擴大,如何確保核心交換器的擴充性是一項挑戰。

• 解決方案: 選擇可堆疊或模組化的交換機,採用虛擬化技術,事先規劃網路拓撲。

5. 配置複雜性:

• 挑戰: 核心交換器的配置非常複雜,涉及路由協定、QoS、安全等多個面向。

• 解決方案: 使用自動化設定工具,參考廠商提供的設定指南,並進行充分的測試。

6. 新技術引入:

• 挑戰: 隨著新技術的不斷湧現(如SDN、NFV),如何將新技術應用到核心交換器中,並確保網路的穩定運作是一項挑戰。

• 解決方案: 專注於產業發展趨勢,學習新技術,並進行充分的實驗與驗證。

分類: killtest

大型網站維運排查想法:硬體篇1.0

原创 李逸皓

伺服器硬體問題

一、網路線故障–丟包–失聯 ==>更換網路線

1. 判斷伺服器是否丟包可以用ping指令偵測伺服器網路是否丟包。

具體做法是:- 登入Linux 伺服器,ping 網關或知名網站位址,如ping www.baidu.com- 加上數目參數,如ping www.baidu.com -c 1000,檢測1000次的丟包情況- 觀察丟包率,如果丟包率較高,說明有丟包問題

2. 網線線序網線有568A和568B兩種線序標準,區別是橙白、綠白、藍、藍白、綠、棕白、棕這7根線的順序不同。 568B: 橘白橙綠白藍藍白綠棕白棕568A: 橘白綠白橙藍藍白綠棕白棕如果機房線纜是568A,伺服器網卡是568B,需要對調橘白、綠白兩對線,使線序一致,否則會導致網路不通。

3. 處理方法如果判斷伺服器網路有丟包問題,可以換用新的網路線測試,若丟包解決,則可以斷定是網路線故障。

二、板載網卡故障—->更換主機板

1. 板載網卡故障如果伺服器板載網卡故障,網卡無法連接網路,可以考慮更換主機板來解決。

2. 使用外接網卡當板載網卡故障時,可以使用外接的萬兆網卡來暫時連接網路。使用方法是:- 安裝網路卡的驅動程式,載入網卡模組- 將網路卡透過PCI-E插槽插入主機板,連接網路線- 設定網路卡IP等網路參數,使其連接網路

3. 使用光纖網路卡對於伺服器間的連接,可以使用光纖網路卡+光模組來實現。將光模組插入網路卡介面,使用光纖線連接到交換器連接埠。

4. 萬兆網路卡速率萬兆網路卡的協商速率最大可達10000Mb/s,約合10Gbps。

5.萬兆網路卡–外接的網路卡–>安裝驅動–>使用光纖+模組

三、CPU(機器裡有幾個CPU)

1. 伺服器CPU數量伺服器可以設定多個CPU。多CPU伺服器可以提供更強大的處理能力。

2. 單一CPU伺服器宕機如果單一CPU伺服器的CPU故障,會導致整台機器宕機和無法啟動。

3. 雙CPU伺服器報錯如果雙CPU伺服器,只有1個CPU故障,由於還有另一個CPU工作,機器不會完全宕機,可以啟動。但會在日誌或螢幕看到報錯訊息,例如CPU1 ERROR。

4. 定位故障CPU根據錯誤訊息中的CPU編號,例如CPU1,可以定位到故障發生在具體哪個CPU,然後可以進行更換。

5. 處理方法處理方法為更換故障CPU,雙CPU伺服器更換1個CPU後可以繼續工作,單CPU伺服器則需要更換CPU後才能恢復。

四、伺服器品牌

1. Dell:戴爾,全球知名的伺服器供應商,產品線齊全,從小型Tower伺服器到大型機架式伺服器均有,如PowerEdge R710是常見的2U機架伺服器。

2. IBM:IBM也是全球伺服器龍頭老品牌,從小型到大型伺服器應有盡有,System X、System Z系列比較知名。

3. HP:惠普,同樣全球知名的伺服器品牌,ProLiant系列較常見。

4. Inspur:浪潮,中國本土伺服器品牌,提供小型到大型伺服器,代表產品如浪潮NF系列機架伺服器。

5. H3C:杭州華三通訊技術有限公司,知名的網路設備供應商,也提供伺服器產品。

6. GD:廣達電腦,台灣知名伺服器OEM生產商,為全球許多品牌生產伺服器。

7. Lenovo:聯想,知名的個人電腦品牌,也生產小型機架式伺服器。

五、內存報錯MEM-(DIMM_A1)

1. 內存錯誤報錯如果伺服器內存條發生故障,會在啟動時報錯,提示具體是哪根內存條出現問題,例如MEM-DIMM_A1 ERROR表示A1內存插槽的內存條故障。

2. 導致的故障現象記憶體故障時,伺服器可能會出現無故障自動重新啟動的情況。且啟動時會卡在BIOS介面,需要按F1才能繼續啟動進入系統。

3. 解決方法可以換裝相同規格的記憶體條進行替換,或者測試拔出故障的記憶體條,讓伺服器運行在減少記憶體的狀況下。

4. 更換注意事項更換記憶體時需注意記憶體型號、容量、速度等參數要匹配,以確保系統穩定運作。

2024年學習收入最高的程式語言

原创 浮丶云 全栈开发ck

1. Python

Python 是最受歡迎、用途最廣泛的語言之一。它通常用於網頁開發、數據科學、機器學習等。

以下是 Python 程式語言的一些主要用途:Web 開發:Python 廣泛用於 Web 開發,包括前端(客戶端)和後端(伺服器端)。

流行的 Python Web 框架包括 Django、Flask 和 Pyramid。

資料科學與機器學習:Python 擁有強大的資料科學、科學和機器學習資料庫,例如 NumPy、Pandas、Matplotlib、Scikit-learn。它是這些領域最常用的語言之一。

桌面應用程式:Python 可以與 Tkinter、PyQt、Kivy 等程式庫一起使用,為 Linux、Windows、macOS 建立桌面應用程式。例如 IDE、實用程式、遊戲。

後端開發:Python 為許多流行的網站和應用程式提供支援。它在使用 Django 或 Flask 建立的網站中用作伺服器端語言。

科學和數值計算:Python 的 NumPy 和 SciPy 庫使其非常適合科學計算、模擬、數值分析和計算科學。

自動化和腳本編寫:Python 通常用於自動執行重複性任務並透過腳本將各種應用程式黏合在一起。

遊戲開發:Python 使用 PyGame、Kivy、Pyglet 和 Ren’Py 等函式庫進行遊戲開發越來越受歡迎。

網頁抓取:Beautiful Soup、Scrapy 等程式庫使 Python 非常適合抓取網頁和提取結構化資料。

系統腳本:Python 可用於自動化系統管理任務,使用 Ansible、SaltStack 等工具將基礎架構作為程式碼進行管理。

GUI 程式設計:Tkinter 與 Python 捆綁在一起。 PyQt 和 Kivy 也是 GUI 應用程式的熱門選擇。

總而言之,資料科學、網頁開發、自動化、科學計算是 Python 的一些主要領域。

平均工資為105,000美元。

2. Java

Java 是使用最廣泛的程式語言之一。它通常用於後端 Web 開發、Android 應用程式開發和企業應用程式。

以下是有關 Java 及其常見用例的一些關鍵知識:

Java 是一種通用的、基於類別的、物件導向的程式語言,由 Sun Microsystems(現為 Oracle Corporation)於 1995 年創建。

Java 程式通常被編譯為可以在任何 Java 虛擬機器 (JVM) 上運行的字節碼,無論電腦體系結構如何。這種「一次編寫,隨處運作」的特性是 Java 的最大優點之一。

Java 的一些主要用例包括企業應用程式、Android 應用程式、後端 Web 開發、桌面應用程式、大數據等。企業應用程式-

Java因其穩健性、安全性和可移植性而被廣泛用於開發企業軟體,如ERP系統、銀行應用程式等。

Android 開發 — Android 基於 Java 程式語言,並具有 Java SE 平台的改編版本。

Java 用於建立 Android 應用程式。

Web 開發 — Java 用於透過 Spring、Hibernate、Struts 等框架建立伺服器端應用程式。它也用於透過 Quarkus 等框架建立無伺服器功能。

桌面應用程式 — Java Swing 和 JavaFX 允許為 Windows、Linux 和 macOS 建立基於 GUI 的桌面應用程式。

大數據-由於其效能和可擴展性,Java 通常用於透過 Hadoop 和 Spark 等框架進行大數據處理。遊戲開發-Java 用於開發遊戲,特別是針對使用 LibGDX 和 JavaFX 等框架的瀏覽器。

平均工資為10萬美元。

3. C#

C# 是一種流行的 Microsoft 支援的語言,通常用於 Windows 桌面和行動應用程式、Unity 遊戲開發以及使用 .NET 進行後端 Web 開發。

以下是有關 C# 程式設計及其常見用例的關鍵知識:C#(發音為 C Sharp)是 Microsoft 開發的多範式程式語言。它是一種類似 C 和 C++ 的物件導向語言,但更簡單。

C# 程式碼被編譯為一種稱為 Microsoft 中間語言 (MSIL) 的中間語言,該語言在 .NET Framework 上執行。這使得 C# 程式可以在任何支援 .NET 的作業系統上運行。

C# 的一些主要用例包括 Windows 桌面應用程式、Web 開發、遊戲、行動應用程式、機器學習等。

Windows 桌面應用程式 — C# 通常透過 Windows Presentation Foundation (WPF) 和 Windows 窗體用於建立 Windows 桌面應用程式。

Web 開發 — ASP.NET 和 Mono 等流行框架允許使用 C# 建立 Web API、網站和服務。

遊戲開發 — C# 廣泛用於透過 Unity 等引擎開發 Windows、Xbox、行動裝置的遊戲。

行動應用程式 — Xamarin 允許使用 C# 為 Android 和 iOS 建立跨平台行動應用程式。

機器學習 — C# 用於透過 ML.NET、TensorFlow Sharp 等程式庫建置和部署 ML 模型。

雲端/Web 服務 — C# 非常適合使用 .NET Core 等框架建立基於雲端的微服務和無伺服器功能。

桌面/行動庫 – C# 允許為 GUI、資料存取等任務建立可重複使用的庫。

平均工資為95,000美元。

4. C++

C++ 是一種低階系統程式語言,通常用於遊戲、作業系統、驅動程式和嵌入式系統等效能關鍵型應用程式。

以下是有關 C++ 及其常見用例的關鍵知識:C++是一種高效、靈活、低階的通用程式語言。

它於 1979 年作為 C 語言的擴展而開發。

C++ 支援過程式、物件導向和泛型程式設計。它具有類別、繼承、模板、異常等功能。

C++ 程式碼通常被編譯為機器碼以獲得最大效能。它允許直接存取內存,這使其適合系統編程。

C++ 的一些主要用例包括系統程式設計、遊戲開發、嵌入式系統、桌面應用程式等。

系統程式設計-C++ 由於其效率和低階存取而被廣泛用於開發作業系統、資料庫、編譯器、裝置驅動程式。

遊戲開發-大多數 AAA 遊戲都是使用 C++ 開發的,因為它具有高效能和與圖形庫互動的能力。

嵌入式系統 — C++ 由於其低階功能而通常用於對微控制器、硬體、韌體進行程式設計。

桌面應用程式 — C++ 與 Qt、wxWidgets 允許為 Windows、Linux 建立高效能桌面應用程式。

後端開發 — C++ 因其效率而為許多 Web 伺服器和網路應用程式提供支援。

科學/數值計算-Boost 和 Eigen 等函式庫使 C++ 非常適合科學和工程任務。

平均工資為92,000美元。

5. JavaScript

JavaScript 是網路的主要程式語言。它通常用於前端 Web 開發和 Node.js 後端開發。

以下是有關 JavaScript 及其常見用例的關鍵知識:

JavaScript 是一種動態、弱型且基於原型的腳本語言。它最初的設計目的是為網頁添加互動性。 JavaScript 程式碼直接在瀏覽器中在用戶端執行,以提供動態和互動式行為,例如表單驗證、動畫、AJAX 呼叫等。隨著 Node.js 的出現,JavaScript 也可以在伺服器端用於 Web 開發和建立網路應用程式。

JavaScript 的一些主要用例包括:

前端 Web 開發 — 用於透過瀏覽器為網頁添加互動性和動態行為。

後端 Web 開發 — 透過 Node.js,JavaScript 可用於建立伺服器、Web API 和網路應用程式。

桌面應用程式-借助 Electron 等框架,JavaScript 可以將 Web 應用程式打包成獨立的桌面應用程式。

行動應用程式-React Native 允許使用 JavaScript 建立跨平台行動應用程式。

遊戲開發-Phaser 和 Babylon.js 等流行框架使用 JavaScript 來開發遊戲。

全端開發-JavaScript 可以與 Express、React 等框架從前端到後端到端地使用。

物聯網/嵌入式系統-JavaScript 透過 Node.js 在各種裝置和微控制器上運作。

平均工資為90,000美元。

6. PHP

PHP 是一種流行的伺服器端腳本語言,通常用於建立內容管理系統和其他資料庫驅動的網站。

以下是 PHP 及其常見用例的關鍵知識:

PHP 是一種廣泛使用的開源腳本語言,可以嵌入到 HTML 程式碼中以建立動態 Web 應用程式。

它最初是為 Web 開發而創建的,用於生成動態頁面內容,但現已發展為通用程式語言。

PHP 程式碼在伺服器端運行並產生 HTML,然後傳送到客戶端。它通常與 MySQL 一起用於資料庫連接。

PHP 的一些主要用例包括:

內容管理系統 — PHP 為 WordPress、Drupal、Joomla 等流行的 CMS 平台提供支援。

電子商務網站 — 使用 Magento、OpenCart、Prestashop 等平台建立的商店廣泛使用 PHP。

自訂 Web 應用程式 — PHP 用於建立自訂資料庫驅動的網站和 Web 應用程式。

Web 服務 — 它可用於建立 RESTful API 和 SOAP Web 服務。

Web 框架-Laravel、Symfony、CakePHP 等流行的 PHP 框架簡化了開發。

桌面應用程式 — PHP GTK 允許建立可以捆綁 Web 應用程式的桌面應用程式。

Web 腳本-通常用於伺服器端腳本任務,例如表單處理、使用者驗證等。

平均工資為85,000美元。

7. Swift

Swift 是 Apple 用於建立 iOS 和 macOS 應用程式的主要程式語言。這是一個越來越受歡迎的選擇。

以下是有關 Swift 及其常見用例的關鍵知識:

Swift 是 Apple 開發的通用程式語言,於 2014 年首次推出。它的設計比 Objective-C 更現代、更有彈性和更具互動性。

Swift 程式碼直接編譯為機器碼,使其比解釋語言更快。它是完全開源的,可與 Apple 的 Cocoa 和 Cocoa Touch 框架配合使用。 Swift 的主要用例是為 iOS、iPadOS、macOS、watchOS 和 tvOS 等 Apple 平台開發應用程式和遊戲。

iOS/iPadOS 應用程式開發 – Swift 是 Apple 推薦的用於為 iPhone 和 iPad 建立本機行動應用程式的主要語言。

macOS 應用程式開發 – Swift 允許為 macOS 建立桌面應用程式和命令列工具。

watchOS 應用程式開發 — 用於為 Apple Watch 作業系統建立應用程式。

tvOS 應用程式開發 — Swift 為 Apple TV 開發的應用程式提供支援。

透過 SwiftUI 實現跨平台 — 新的 SwiftUI 框架允許建立跨平台工作的 UI。

後端 Web 服務 – Swift 可以與 Vapor 和 Kitura 等伺服器端框架一起使用來建立 API。

遊戲開發-SpriteKit 和 SceneKit 等遊戲引擎使用 Swift 來開發 Apple 平台上的遊戲。

平均工資為83,000美元。

8. R

R 是一種統計程式語言,通常用於資料分析、視覺化和機器學習。它在科學、研究和金融等領域很受歡迎。

以下是有關 R 程式語言及其常見用例的關鍵知識:

R 是一種用於統計分析、圖形和統計計算的程式語言和軟體環境。它主要用於開發統計軟體和數據分析。

R 是 20 世紀 90 年代初由貝爾實驗室的統計學家 John Chambers 及其同事開發的。

R 的一些主要用例包括:資料分析和視覺化:R 擁有廣泛的統計和圖形技術,用於分析、視覺化和建模資料。

機器學習:流行的 R 軟體包(如 caret、rpart、randomForest)廣泛用於機器學習領域,如預測建模、分類、聚類等。

統計計算:R的核心功能包括統計技術,如描述性統計、假設檢定、迴歸、時間序列分析等。

金融:R廣泛應用於金融數據分析、風險管理、投資組合最佳化、交易演算法等。

生物資訊學:像 Bioconductor 這樣的軟體套件可以在生物資訊學中分析基因表現、DNA 序列、蛋白質結構。

社會科學:用於社會學、心理學、地理學等領域的調查分析、心理測量、空間資料分析。

學術界:R 在統計學教學中很受歡迎,並且作為經濟、醫學、工程等領域的研究工具。

平均工資為80,000美元。

9. Go

Go(也稱為 Golang)是 Google 開發的一種系統程式語言。它通常用於建立微服務、網路工具和其他後端應用程式。

以下是有關 Go 程式語言及其常見用例的關鍵知識:

Go(也稱為 Golang)是 Google 於 2007 年開發的一種靜態類型、編譯型程式語言。它旨在建立簡單、可靠和高效的軟體。

Go 的一些主要用例包括:

後端 Web 開發:Go 的並發特性使其非常適合建立可擴展的 Web 應用程式和伺服器。

流行的 Web 框架包括 Gin、Echo 等。微服務:由於輕量級流程和易於部署,Go 擅長開發微服務。

系統程式設計:Go因其效率和對資源的控製而在作業系統、檔案系統、資料庫等中得到應用。

網路應用:由於對並發網路的良好支持,它通常用於網路工具、伺服器、協定。

雲端開發:Go 非常適合開發基於容器的雲端應用程式、AWS Lambda 上的無伺服器函數等。

DevOps 工具:許多 DevOps 工具(例如 Docker、Kubernetes、Terraform、Prometheus 等)都使用 Go。

分散式系統:諸如 goroutine、通道之類的功能有助於在 Go 中輕鬆建立分散式和並發應用程式。

桌面應用程式:GTK 綁定允許為 Linux、Windows 等開發基於 GUI 的桌面程式。

平均工資為78,000美元。

10. Scala

Scala 是一種運行在 Java 虛擬機器 (JVM) 上的函數式程式語言。它通常用於大數據處理、機器學習和後端 Web 開發。

以下是 Scala 程式語言及其常見用例的關鍵知識:

Scala 是一種在 Java 虛擬機器 (JVM) 上運行的通用程式語言。它是一種結合了物件導向和函數式程式設計原理的混合語言。

Scala 程式碼編譯為 JVM 字節碼,因此它可以與現有 Java 程式碼和函式庫互動。

它是靜態類型的,旨在比 Java 更簡潔、更安全。

Scala 的一些主要用例包括:

大數據處理:Scala因其在JVM上的效能而被廣泛用於Spark、Kafka等框架的大規模資料處理。

Web 開發:Play 等流行框架允許使用 Scala 建立 Web 應用程式和服務。

雲端應用程式:Scala 非常適合 AWS、GCP 等上的無伺服器/微服務架構。

機器學習:Breeze、Spark ML 等函式庫支援在 Scala 中進行 ML/深度學習模型開發。

桌面應用程式:Swing 和 JavaFX 綁定為 Scala 桌面應用程式提供 GUI 支援。

金融應用:金融機構普遍採用Scala來處理涉及高效能運算的項目。

並發性:參與者模型等特性使Scala非常適合編寫並發和平行程式。

平均工資為 75,000 美元。