以下文章来源于PyTorch研习社 ,作者南七无名式

Chief AI Officer,也就是首席人工智慧官,其實簡稱為 CAIO,但我覺得 CAO 比較順口

最近增加 CAIO 的消息讓每個人都在談論這個角色在圍繞人工智慧創建保障措施方面的作用。

雖然這個標題聽起來很吸引人,但它在期望和責任方面存在著一定的不確定性。

在發揮其獨特的能力的同時,該角色處於許多關鍵角色的交叉點,例如業務主管、法律顧問、首席技術官 (CTO) 和首席數據官 (CDO) 等。

為了使 AI 策略與業務特權保持一致,CAIO 還討論了對現有架構進行現代化改造以支援 AI 的需求(和計劃),並與 CTO 一起提供建議和監督技術成熟度。此外,這個人工智慧高階主管角色還負責維護人工智慧計劃,同時確保其在商業上可行,並與財務長辦公室保持一致。

簡而言之,單一的人工智慧領導力對於有效地將人工智慧融入業務並重新定義傳統業務方式至關重要。

現在我們已經了解了這個角色如何與其他角色交互,讓我們看看為什麼現在需要這樣一個角色。為什麼我們之前沒有聽說過更多關於 CAIO 的資訊?

為什麼我們現在要討論這個角色?

除了拜登政府宣布這一角色的重要性外,人工智慧領域的發展速度要求人工智慧主管能夠感知技術發展的領先指標,培養企業的創新力量並比競爭對手更快地執行不斷發展的路線圖。

圖片

這就像讓組織做好準備,以最有效、最高效地利用人工智慧而獲益,而不是等待行業領導者指出該技術的最佳用途。

LinkedIn 上 CAIO 頭銜的數量呈上升趨勢,從 2020 年的 250 個到最新搜尋結果顯示,該職位有 781 個。

可以毫不誇張地說,投資於 CAIO 決策的公司已做好充分準備來擁抱人工智慧技術並見證未來幾年的業務成長。

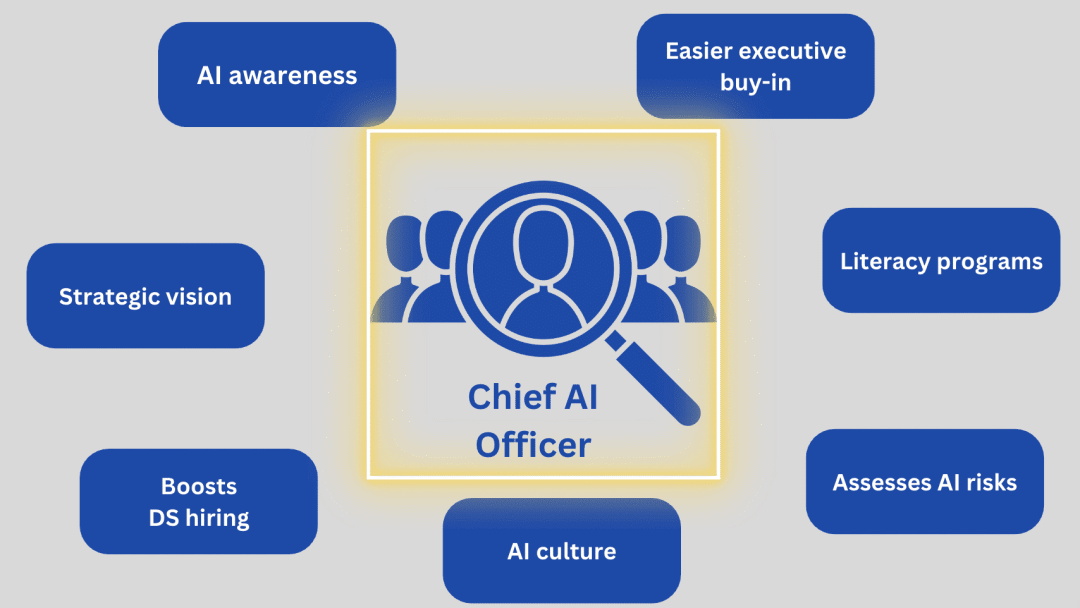

CAIO 是做什麼的?

CAIO 可以讓每個人(包括同儕主管)都具備人工智慧意識,並為人工智慧素養計畫做出重大貢獻。這類似於創建一個由 CAIO 牽頭的人工智慧委員會,該委員會旨在提高人們的意識,並將每個人聚集在一起,集體呼籲利用人工智慧重塑其業務。

有人可能會主張增加另一個高階主管職位,該職位需要與同行合作以發揮協同效應,但是在不承擔不必要風險的情況下識別人工智慧機會需要專業知識,這在本質上與照常經營(BAU)不同。

CAIO 擁有領域知識,這些知識由採用人工智慧的系統方法提供支持,可以幫助每個人協調一致地選擇正確的舉措,而不是四處奔波。

人工智慧絕不應該成為公關活動或只是另一種複選框活動的東西。它需要一位高階主管高度專注於負責任地監督其開發和採用。

建構人工智慧文化

人工智慧不是一朝一夕就能完成的事。這確實是一個多年的轉型之旅,其根源在於建立正確的文化並將每個人聚集在一起。這項策略性招募可以將人工智慧融入整個組織的結構中。

吸引人工智慧人才本身就是一個巨大的挑戰。然而,當那些在人工智慧路線圖上苦苦掙扎的組織開始失去資料科學家時,問題就會迅速惡化。而且,確實如此。該領域要求自己及時了解最新的技術趨勢並親自動手。當數據科學團隊意識到公司的人工智慧願景更多的是一個幻想的願望而不是一個強大的商業主張時,他們很快就會採取行動。因此,CAIO 的存在鞏固了人工智慧願景,並堅定了團隊的信心,即每個人都在朝著正確的方向努力,以產生有意義的業務影響。

CAIO 了解人工智慧語言,可以有效地向 DS 和工程團隊闡明技術要求。這種溝通在人工智慧產品的無縫開發週期中發揮著至關重要的作用,減少了由於缺乏人工智慧專業知識而產生的不必要的迭代。

阻礙人工智慧計劃進展的主要問題之一是高階主管的支持。隨著 CAIO 的引入,購買變得更加容易,因為組織已經擁有一位能夠與人工智慧溝通可能性的人工智慧主管。

CAIO 不僅僅是一個花俏的稱號。他們透過從業務策略中派生並與資料策略協同工作來建立和執行人工智慧策略。

即使還有其他幾個潛在的競爭者,例如CDO 和CTO,可以將自己擴展到這個角色,但值得注意的是,CAIO 擁有必要的專業知識來執行人工智慧所需的盡職調查,並有能力應對隨之而來的獨特挑戰。

結束語

最終,這不僅僅是一個頭銜。每個組織可能有一個與 CAIO 相對應的不同名稱。他們的 CAIO 版本可能是副總裁、高級副總裁、總監或人工智慧負責人,已經在做同樣的工作了。

它更多的是關於知識的深度以及推動人工智慧計畫創新和轉型的能力。